« Je veux juste un antivirus, rien d’autre ». C’est la citation qui revient très souvent lorsque je parle à des administrateurs système, ou des RSSI, et qui est la plupart du temps une méconnaissance des technologies de protection actuelle de nos chers postes clients, qui contiennent notre savoir-faire, nos fichiers sensibles, nos applications essentielles qui sont nous outils de travail d’aujourd’hui. Que vous soyez déjà conscient qu’il faut aujourd’hui bien plus pour se protéger efficacement ou que vous souhaitiez en savoir plus sur ce sujet, j’espère que vous trouverez dans ces quelques lignes les informations que vous recherchez, ou que vous pourrez les réutiliser afin d’éduquer efficacement le néophyte.

Le monde d’hier

Quand j’ai rejoint Sophos au début des années 2000, on parlait effectivement d’antivirus, et à raison. Les technologies de protection étaient des moteurs d’analyse qui recherchaient des signatures dans des fichiers lorsqu’ils étaient lus ou écrits. C’était à l’époque la course à la signature, et l’élément qui était déterminant pour connaître le meilleur antivirus du marché était la capacité des laboratoires à fournir une mise à jour pour un virus non détecté. En ces temps anciens, les virus, les vers et autres chevaux de troie étaient élaborés par de jeunes apprentis-sorciers en mal de reconnaissance, et qui signaient de leur pseudonyme leur création. On se rappellera la « fameuse loveletter » aussi appelé « lovebug », mais également « Nimda », « Sircam », « Bugbear », « Sasser », « Bagle », « Blaster ».

Ces codes ont tous un dénominateur commun, ils tentent d’infecter un maximum de machines en un minimum de temps afin d’avoir le maximum d’impact avant la publication de la sacro-sainte signature. Nimda utilisait une faille de IIS5 ou de PWS pour s’installer, et infectait les pages web, Blaster une faille RPC pour s’installer et rebootait nos machines quelques secondes après leur démarrage, ou leur redémarrage causant ainsi de grandes perturbations dans les réseaux entreprises et paniquait les utilisateurs à domicile qui ne savait plus précisément ce qu’il se passait avec leur ordinateur.

Cette époque est aujourd’hui révolue. Ce n’est plus la nature du phénomène actuel. Ce n’est plus le même débat ni les mêmes enjeux.

Le monde d’aujourd’hui … et de demain

Aujourd’hui, nous sommes quotidiennement confrontés à des codes malveillants toujours plus nombreux et élaborés. La capacité du code à se répliquer sur tout le système de fichiers et s’envoyer par email n’est plus le besoin de son créateur. Son créateur, ou plutôt son commanditaire d’ailleurs, a besoin de disposer d’un puissant outil qu’il commande à distance, qu’il peut implanter au cœur du plus grand nombre de systèmes afin de disposer de la plus grande force de frappe possible.

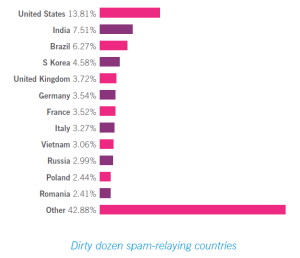

Les menaces d’aujourd’hui sont la plupart du temps commanditées par des personnes ayant besoin d’outils performants afin de répondre à leur besoin. Ce besoin peut être l’envoi de spam (Waledac), une attaque par DDoS (déni de service distribué) contre un concurrent, un site web institutionnel, un portail marchand, un gouvernement, ou encore de campagnes de phishing, de vol d’informations confidentielles dont des informations bancaires …

Les codes malveillants d’aujourd’hui ne sont pas conçus et exploités par les mêmes personnes. Le créateur de la menace n’est la plupart du temps pas sont utilisateur, mais il livre son « logiciel » à son client qui l’exploitera. Etre le créateur ou l’utilisateur de codes malveillants est bien évidemment totalement illégal, et peut être très sévèrement puni. De nombreuses personnes prennent toutefois quotidiennement ces risques, pour une raison simple : l’argent !

L’argent ? Eh bien oui, l’argent, (re-)découvrons comment …

Services clé en main

Le créateur vend son produit à l’utilisateur. L’utilisateur l’utilise afin de générer du revenu par le biais d’envoi de campagnes de spam massives. Revend ses services de déni de service à d’autres clients. Package ses offres « forfait envoi de 1 million de spams – 3000$ » , « débarrassez-vous de votre concurrent pour 48h – 2000$ ». Vous saisissez l’idée je pense.

Le problème qui nous concerne tous et qui vous concerne directement cher visiteur, c’est que l’outil de travail de ce commanditaire ou ce revendeur de services est installé sur vos machines. Vos chers ordinateurs qui sont vos outils de production et qui vous permettent de rendre votre société rentable ne sont plus forcément uniquement à vous, et rejoignent des réseaux de botnets comme de petits soldats attendant dans leur caserne qu’un ordre du commandement leur parvienne pour partir à l’assaut de leur cible(s).

C’est précisément la raison pour laquelle « juste un antivirus » n’est plus une solution à l’heure actuelle. Afin de protéger efficacement vos ordinateurs, serveurs et autres terminaux mobiles, il vous faut aujourd’hui bien plus. Il vous faut mettre en place des technologies de détection des codes malveillants pro-actives, qui seront capables de détecter les menaces qui vous impactent et qu’aucun anti-virus n’a jamais vu auparavant, mais même dans ce cas vous n’êtes pas suffisamment protégé car il n’est pas technologiquement possible à ce jour d’atteindre l’utopique, devrais-je dire le graal 100% de détection de protection pro-active sans jamais rien laisser passer, ne laisser s’exécuter sur ces machines que des codes légitimes.

Existe-t-il une bonne protection ?

Que faut-il faire alors me direz-vous si les solutions de protection sont imparfaites ? Et votre question est légitime, car s’il est vrai qu’aucune solution de protection n’est parfaite, elles sont tout de même essentielles, car fort heureusement tout n’est pas noir.

La plupart des codes malveillants restent détectés avant qu’ils ne vous impactent, avant que votre utilisateur n’aille sur son site web préféré qui a préalablement été piraté pour injecter du code malveillant exploitant une faille de navigateur. Et c’est sur ce point précis qu’il faut réfléchir.

Il est aujourd’hui indispensable de connaître la société à laquelle vous faites confiance pour protéger vos machines, de s’assurer qu’elle répondra présente lorsque vous serez confronté à un problème. Que ses laboratoires pourront mettre à jour la solution que vous utilisez afin de pouvoir remédier au problème. Que vous serez conseillé sur les meilleures configurations adaptées à vos environnements.

Par ailleurs, lorsqu’une infection se produit sur une machine, ou pire sur tout un réseau, c’est la plupart du temps en raison d’un manquement dans la chaîne de sécurité. Ce manquement peut être une mise à jour de l’anti-malwares trop laxiste ou non contrôlée, ou encore un patch critique non déployé. La plus grande infection que beaucoup ont connu ces derniers mois est due au vers Conficker. Conficker utilise une faille de sécurité critique de Windows pour se propager sur les réseaux. Avec un anti-malwares à jour ainsi que le correctif de sécurité installé sur tous les clients, le vers ne peut pas se propager, et pourtant, il est toujours dans le Top3 en décembre 2009, selon Virus Bulletin (http://www.virusbtn.com/resources/malwareDirectory/prevalence/index.xml?200912), soit 1 an après la découverte de la faille qu’il exploite !

Afin de vous armer au mieux face aux menaces d’aujourd’hui, et surtout celles de demain, il est essentiel de réduire la surface d’exposition. Ce point est plus souvent abordé d’un point de vue périmétrique (passerelle SMTP ou Web, pare-feu réseau …), mais bien peu sur le poste client. Et c’est pourtant là qu’est la plus grande faille … l’utilisateur. Ce pauvre utilisateur qui ne prend pas conscience des enjeux du clic malencontreux qu’il vient de réaliser, celui-là même qui va cliquer sur un lien commercial non sollicité (SPAM) pour acheter une montre de grande marque à 100$, celui-là même qui ne voit pas pourquoi il ne pourrait pas utiliser son navigateur web favori parce que vous n’en contrôlez pas la sécurité sur le réseau d’entreprise , et qui utilise la version portable de l’application qui n’est plus à jour depuis 6 mois, celui-là même qui est la victime la plus facile pour l’odieux prédateur d’une attaque SEO alors qu’il ne fait que rechercher une vidéo sur internet.

Cet utilisateur, il est aujourd’hui possible de l’aider à ne pas compromettre les sécurités que vous avez mis en place et que vous avez mis tant de temps à élaborer, en contrôlant les application qu’il est autorisé à lancer par exemple, ou en rendant l’accès au réseau impossible pour les applications non autorisées, en l’empêchant d’aller visiter un site particulièrement (et étonnamment) bien placé dans les résultats de recherche de son moteur préféré. En le prenant par la main afin qu’il ne se retrouve pas malgré lui comme l’initiateur de l’infection qui a monopolisé le helpdesk toute la dernière semaine pour désinfecter vos machines, et pour laquelle vous n’avez pas encore fini d’en débattre avec les demandes de sorties de listes noires qui vous empoisonnent et bloquent votre activité majoritairement basée sur l’utilisation de la messagerie.

Quelques statistiques

Avant de vous laisser retourner à vos activités, je vous propose de prendre connaissance d’un sondage récent réalisé par Sophos. On y constate notamment que si 98,07% des personnes ayant répondu souhaitent activer l’antivirus, on s’étonnera ici des 1,93% ayant répondu « non » ou « incertain », seules 48,65% envisagent d’activer les capacités HIPS. Ce chiffre est assez alarmant au regard des éléments que j’ai exposés plus haut.

Par ailleurs, lorsque l’on sait que de nombreux vers se transmettent par périphériques amovibles (dont Conficker exposé plus haut), seulement 47,3% pensent activer le contrôle de périphériques qui permet pourtant de prendre des mesures de protection pro-actives efficaces …

Étiquettes : 0-Day, bot, botnet, internet, malware, navigateur web, p2p, sécurité, URLs malveillantes

Les zombies continuent de faire un massacre, c’est ce titre du quotidien 20 minutes (édition du 28 Septembre, page 14) qui m’a donné l’envie d’écrire ce post.

Les zombies continuent de faire un massacre, c’est ce titre du quotidien 20 minutes (édition du 28 Septembre, page 14) qui m’a donné l’envie d’écrire ce post.

Les autorités qui enquêtent sur le crash en 2008 d’un avion de la Spanair juste après son décollage de l’aéroport de Madrid lors d’un vol qui se voulait de routine entre Madrid et les Iles Canaries ont fait une découverte intéressante : l’ordinateur utilisé pour superviser les problèmes techniques de l’avion était infecté.

Les autorités qui enquêtent sur le crash en 2008 d’un avion de la Spanair juste après son décollage de l’aéroport de Madrid lors d’un vol qui se voulait de routine entre Madrid et les Iles Canaries ont fait une découverte intéressante : l’ordinateur utilisé pour superviser les problèmes techniques de l’avion était infecté. L’actualité sur le 0-Day touchant les systèmes Windows permettant l’exécution de code sans intervention de l’utilisateur au travers de fichiers de raccourci (.LNK) ne cesse de s’étoffer et l’analyse de la vulnérabilité CVE-2010-2568 continuant, on découvre de nouvelles méthodes d’exploitation de la faille.

L’actualité sur le 0-Day touchant les systèmes Windows permettant l’exécution de code sans intervention de l’utilisateur au travers de fichiers de raccourci (.LNK) ne cesse de s’étoffer et l’analyse de la vulnérabilité CVE-2010-2568 continuant, on découvre de nouvelles méthodes d’exploitation de la faille.

Le sujet smartphones est récurent dans les discussion ayant attrait à la sécurité de l’information pour diverses raisons.

Le sujet smartphones est récurent dans les discussion ayant attrait à la sécurité de l’information pour diverses raisons.