Les zombies continuent de faire un massacre, c’est ce titre du quotidien 20 minutes (édition du 28 Septembre, page 14) qui m’a donné l’envie d’écrire ce post.

Les zombies continuent de faire un massacre, c’est ce titre du quotidien 20 minutes (édition du 28 Septembre, page 14) qui m’a donné l’envie d’écrire ce post.

Même si le sujet traité par le quotidien est totalement différent de notre centre d’intérêt ici, le titre n’en reste pas moins légitime. Même la première phrase de l’article « Les zombies semblent éternels » est tristement d’actualité lorsque l’on parle de sécurité informatique.

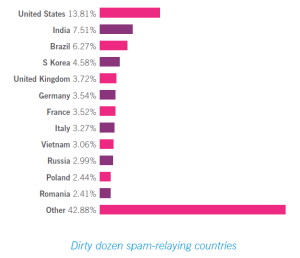

La France occupe la 7ème place des pays relayant le plus de spam dans le classement publié par Sophos avant l’été (source: Rapport de milieu d’année de Sophos (en anglais).

La principale source de ces spams reste évidemment les machines Zombies (ordinateurs infectés qui sont en attente d’ordres reçus de leur centre de commandes et de contrôle (C&C), pour envoyer du spam, participer à un déni de service distribué (DDos), ou encore à des attaques plus ciblées.

Ci-dessous une représentation des tentatives d’envoi de spams reçus sur une passerelle de messagerie de tests que j’utilise. Chaque point jaune sur le globe représente une tentative d’envoi de spam depuis une machine Zombie. Il s’agit d’une carte reprenant uniquement l’activité de la journée d’hier.

Pour conclure, laissez moi citer à nouveau cet article du quotidien « Et comme l’apocalypse est toujours à venir, le voilà bien parti pour durer ce zombie moderne ».

A défaut d’apocalypse, il est malheureusement peu probable que l’on puisse prévoir une amélioration de la situation rapidement.

Les autorités qui enquêtent sur le crash en 2008 d’un avion de la Spanair juste après son décollage de l’aéroport de Madrid lors d’un vol qui se voulait de routine entre Madrid et les Iles Canaries ont fait une découverte intéressante : l’ordinateur utilisé pour superviser les problèmes techniques de l’avion était infecté.

Les autorités qui enquêtent sur le crash en 2008 d’un avion de la Spanair juste après son décollage de l’aéroport de Madrid lors d’un vol qui se voulait de routine entre Madrid et les Iles Canaries ont fait une découverte intéressante : l’ordinateur utilisé pour superviser les problèmes techniques de l’avion était infecté.

L’actualité sur le 0-Day touchant les systèmes Windows permettant l’exécution de code sans intervention de l’utilisateur au travers de fichiers de raccourci (.LNK) ne cesse de s’étoffer et l’analyse de la vulnérabilité CVE-2010-2568 continuant, on découvre de nouvelles méthodes d’exploitation de la faille.

L’actualité sur le 0-Day touchant les systèmes Windows permettant l’exécution de code sans intervention de l’utilisateur au travers de fichiers de raccourci (.LNK) ne cesse de s’étoffer et l’analyse de la vulnérabilité CVE-2010-2568 continuant, on découvre de nouvelles méthodes d’exploitation de la faille.

Le sujet smartphones est récurent dans les discussion ayant attrait à la sécurité de l’information pour diverses raisons.

Le sujet smartphones est récurent dans les discussion ayant attrait à la sécurité de l’information pour diverses raisons.